Unsere Sicherheitsfeatures im Überblick

Einfaches Login

Um die Tapkey App zu verwenden, können User zwischen Benutzernamen- und Passwort-basiertem Login oder bewährten virtuellen Identitäten wie dem Google-Konto oder Apple-ID auswählen. Dadurch können erstklassige Sicherheitsmechanismen dieser Technologien genutzt werden.

Delegierte Authentifizierung

Wenn unsere patentierte Technologie in eigene Apps integriert wird, können Kunden ihre eigenen OAuth-Identity Provider mit Tapkey verbinden und somit die notwendige Sicherheit und Flexibilität gewährleisten.

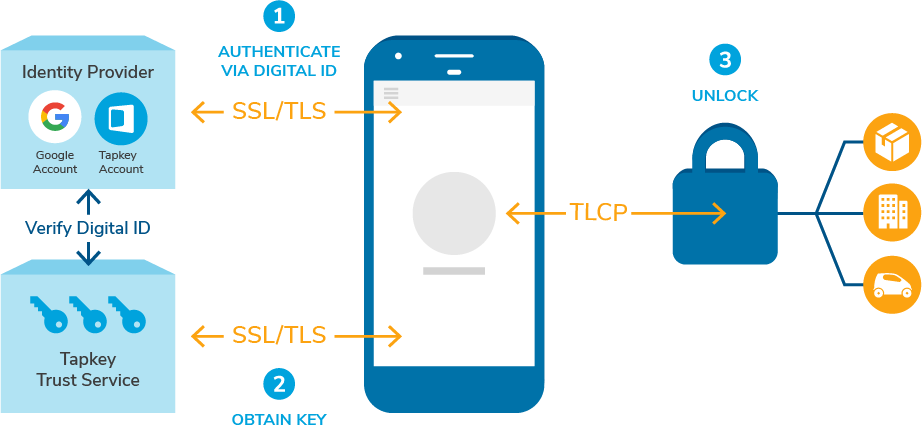

Tapkey Lock Control Protocol

Tapkey wird laufend von anerkannten Experten überprüft und verbessert. Das Tapkey Lock Control Protocol bestimmt die Kommunikation zwischen Schlössern und externen Geräten wie Smartphones oder NFC Transpondern.

Geschützte, digitale Schlüssel

Wir tun alles, um deine digitalen Schlüssel zu schützen. So werden Schlüssel individuell für jedes einzelne Gerät vergeben und nicht wiederverwendet. Schlüssel sind beschränkt gültig, und können jederzeit widerrufen werden.

Stabile & skalierbare Backend-Infrastruktur

Unsere hoch skalierbare Cloud-Infrastruktur wird in europäischen Rechenzentren mit hohen Sicherheitsstandards gehostet. Wir setzen fortlaufend modernste Sicherheitsmaßnahmen gegen Angriffe um und verfügen über Monitoring zur Früherkennung von Problemen.

So schützen wir deine Daten

Tapkey verfügt über mehrere Sicherheitsebenen. Wir verwenden SSL/TLS-Verschlüsselungsprotokolle für die Datenübertragung. Zutrittsberechtigungen werden im Tapkey Trust Service gespeichert, um bestmögliche Sicherheit zu gewährleisten.

Tapkey und Sicherheit im Überblick

Immer am neuesten Stand

Auch wenn wir versuchen ein hochqualitatives, sicheres Produkt zu entwickeln, wissen wir, dass nichts perfekt ist. Wenn du ein sicherheitsrelevantes Problem in einem unserer Produkte gefunden hast, würden wir gerne davon erfahren. Wir verpflichten uns zur verantwortungsvollen Veröffentlichung von sicherheitsrelevanten Problemen und arbeiten gerne mit externen Sicherheitsexperten zusammen, um diese zu beheben und unsere Kunden zu schützen – um dann auch gemeinsam Informationen über die Schwachstellen zu publizieren. Wenn du eine Sicherheitslücke melden möchtest, wende dich bitte an security@tapkey.com.

Die Produktionssysteme von Tapkey sind von CVE-2021-44228 nicht betroffen. CVE-2021-44228 steht im Zusammenhang mit einer kritischen Schwachstelle der Log4j-Logging-Komponente von Apache, welche es Angreifern ermöglichen könnte, beliebigen Code auf den betroffenen Systemen auszuführen.

Das Tapkey Trust Service verwendet Log4j in keiner Weise und ist daher nicht von der Schwachstelle betroffen. Das Tapkey Mobile SDK und die Tapkey App verwenden zwar die Sprache Java, aber nicht Log4j. Darüber hinaus unterstützen die anvisierten Betriebssysteme (Android und iOS) kein JNDI, das erforderlich wäre, um die Schwachstelle auszunutzen. Das Tapkey Lock SDK ist nicht betroffen, da es weder Log4j noch die JVM verwendet. Allerdings haben wir einen Beispielcode identifiziert, die auf eine anfällige Version von Log4j verweist. Wir hosten einige Beispielcodes für Java-Entwickler auf GitHub. Der Code verwendet Spring-Boot in einer Version, welche auf eine anfällige Version von Log4j verweist. Dieser Beispielcode ist standardmäßig nicht direkt von der Sicherheitsanfälligkeit betroffen, da er zwar auf Log4j verweist, aber nicht für seine Verwendung konfiguriert ist. Wir haben das Beispiel jedoch aktualisiert, um sicherzustellen, dass auf eine sichere Version von Log4j verwiesen wird. Kunden, die unseren Java-Beispielcode als Grundlage für ihre eigenen Komponenten verwenden, wird empfohlen, ihren Code entsprechend zu aktualisieren.

Das ständige Bestreben, die Sicherheit unserer Systeme auf höchstem Niveau zu halten, steckt in der DNA unseres Unternehmens und ist der Kern all unseres Handelns. Wir freuen uns deshalb besonders, dass sich diese Einstellung auch in der Anerkennung durch externe Experten niederschlägt. Tapkey ist somit offiziell SySS Security Approved!

Wir von Tapkey werden oft von unseren Kunden gefragt, ob auch Tapkey von dieser Art von Angriffen auf den Bluetooth-Technologiestandard betroffen ist. Die kurze Antwort: Ist es nicht und war es nie.